La Nuova Frontiera degli Attacchi ai Dispositivi Mobili Tramite USB

Negli ultimi anni, la sicurezza dei dispositivi mobili ha visto un costante rafforzamento, soprattutto dopo la scoperta del “juice jacking”, che un decennio fa aveva sollevato preoccupazioni globali sull’uso dei caricatori USB pubblici. Tuttavia, un nuovo, sofisticato attacco denominato ChoiceJacking sfrutta proprio le misure di sicurezza introdotte da Apple e Google per proteggere i dati degli utenti, riuscendo a comprometterle e ad accedere a informazioni sensibili senza alcun consenso consapevole da parte dell’utente.

Cos’è il ChoiceJacking?

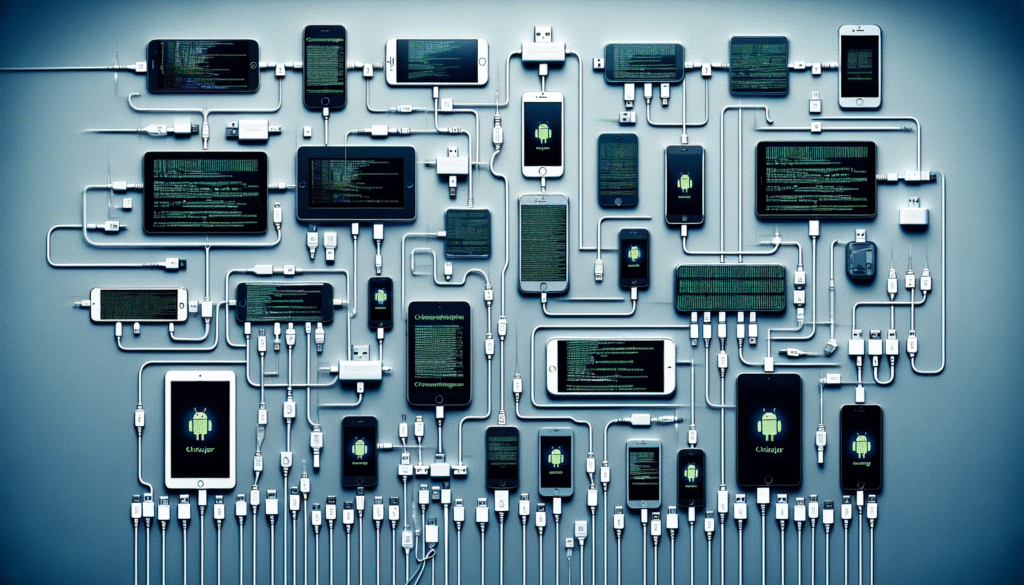

ChoiceJacking è un attacco USB scoperto da un team internazionale di ricercatori di sicurezza informatica, che sfrutta difetti strutturali nei meccanismi di protezione dei sistemi operativi mobili più diffusi: Android e iOS. L’attacco supera le difese che richiedono una conferma esplicita prima di permettere il trasferimento di dati tramite USB, manipolando i flussi di input e aggirando il controllo dell’utente.

Come Funziona l’Attacco ChoiceJacking

L’attacco sfrutta la duplice natura delle porte USB presenti sugli smartphone: queste consentono sia la ricarica sia il trasferimento di dati. I sistemi operativi prevedono che, per avviare uno scambio dati, sia necessaria una conferma manuale attraverso una finestra di dialogo. ChoiceJacking si inserisce proprio in questo meccanismo, aggirandolo attraverso tecniche avanzate.

Le Tre Tecniche Principali

- Simulazione di Tastiera USB (Tecnica Piattaforma-Agnostica)

- Il caricatore malevolo si presenta inizialmente come una tastiera USB. Invia comandi automatici al dispositivo, abilitando il Bluetooth e collegando una tastiera nascosta all’interno dello stesso caricatore. Attraverso questa tastiera virtuale, viene confermata la richiesta di trasferimento dati senza alcun intervento umano.

- Sfruttamento del Protocollo AOAP (Specifico Android)

- Su dispositivi Android, il caricatore si maschera da periferica di input e simultaneamente opera come host USB, abusando delle vulnerabilità del protocollo AOAP (Android Open Accessory Protocol). In questo modo, ottiene i permessi necessari per accedere ai dati.

- Manipolazione dei Canali di Input (iOS e Android)

- Entrambe le piattaforme possono essere ingannate attraverso la manipolazione dei canali di input, permettendo al caricatore di simulare conferme tramite pressioni virtuali di pulsanti.

I Dispositivi Coinvolti e il Potenziale Impatto

I rischi riguardano tutti i principali brand mondiali: Samsung, Apple, Google, Xiaomi, Oppo, Vivo, Huawei, Honor sono stati verificati come vulnerabili durante le prove di laboratorio. L’attacco permette ai criminali informatici di accedere a foto, documenti, dati di app e altre informazioni personali custodite sullo smartphone o sul tablet collegato.

Il pericolo maggiore deriva dal fatto che l’utente non riceve alcun segnale evidente dell’avvenuta compromissione: nessun popup sospetto, nessuna richiesta insolita, nessun comportamento anomalo apparente del dispositivo durante la ricarica.

Differenze tra ChoiceJacking e Juice Jacking

| Caratteristica | Juice Jacking | ChoiceJacking |

|---|---|---|

| Modalità di attacco | Malicious USB charging stations | Caricatori USB che simulano input e tastiere virtuali |

| Necessità di interazione | Sì (l’utente deve acconsentire) | No (il consenso viene simulato dal caricatore) |

| Target | Qualsiasi dispositivo USB | Android e iOS (tutti i principali produttori) |

| Protezioni superate | Solo su device non aggiornati | Tutte le protezioni attuali di conferma utente |

| Dati accessibili | Variabili (spesso limitati) | Foto, documenti, app, memoria interna |

Come Proteggersi dal ChoiceJacking

Di fronte a un attacco così sofisticato, la prevenzione deve passare da una combinazione di buone pratiche e strumenti tecnici di protezione. Ecco alcuni suggerimenti essenziali per mettere al sicuro i propri dispositivi:

- Evita i caricatori pubblici o sconosciuti: Ricarica il telefono solo tramite alimentatori USB di proprietà o di marca affidabile. Le stazioni di ricarica pubbliche sono il vettore di attacco principale.

- Preferisci l’alimentazione elettrica tradizionale: Carica il dispositivo tramite presa elettrica utilizzando un caricatore certificato, evitando porte USB di computer, auto o postazioni pubbliche.

- Usa cavi di sola ricarica (Data Blocker): Sul mercato esistono cavi USB che fisicamente bloccano i pin dati, consentendo solo la ricarica e impedendo qualsiasi tipo di trasferimento dati.

- Aggiorna sempre il sistema operativo: Mantieni aggiornato il tuo dispositivo con le ultime patch di sicurezza distribuite dal produttore.

- Disattiva l’autorizzazione automatica USB: Verifica nelle impostazioni del tuo dispositivo che ogni connessione USB richieda esplicitamente la tua approvazione.

- Fai attenzione ai messaggi di sistema: Se noti richieste di connessione insolite durante la ricarica, non consentire mai l’accesso ai dati.

- Sfrutta app di sicurezza dedicate: Esistono app che notificano o bloccano tentativi di comunicazione dati non autorizzati quando il dispositivo è collegato via USB.

Come Riconoscere un Dispositivo Potenzialmente Compromesso

Sebbene l’attacco sia progettato per essere invisibile, ci sono alcuni segnali anomali da monitorare:

- Notifiche di autorizzazione dati apparse anche senza averle richieste manualmente

- Batteria che si scarica velocemente a causa di attività in background sospette

- Comparsa di dispositivi Bluetooth sconosciuti collegati automaticamente

- Accessi insoliti alle app

- File inattesi presenti nella memoria del dispositivo

In presenza di questi sintomi, è consigliabile disconnettere immediatamente il dispositivo, riavviarlo e procedere a un controllo approfondito della sicurezza.

Il Futuro della Sicurezza USB

La scoperta del ChoiceJacking dimostra che, nonostante l’evoluzione delle misure protettive, la cybersecurity rimane una sfida continua. I produttori sono già al lavoro per rafforzare i controlli e bloccare gli abusi sulla gestione dell’input USB, ma la vulnerabilità sottolinea l’importanza di non abbassare mai la guardia e riconsiderare l’affidabilità delle postazioni di ricarica di terzi.

Consigli Finali degli Esperti

- Viaggia sempre con il tuo caricatore e il tuo cavo personale.

- Se sei in aeroporto, hotel o luoghi pubblici,

Fonte: https://gbhackers.com/choicejacking-exploit-android-and-ios